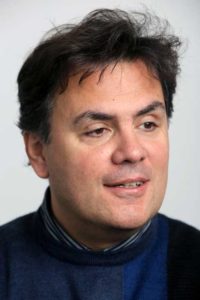

Non chiamateli hacker: oggi quello digitale è crimine organizzato. Alla luce dell’attacco alla Regione Lazio, facciamo il punto sul tema della sicurezza informatica con il docente di Cybersecurity all’Università di Trento Bruno Crispo.

A che punto è la cybersicurezza nella Pubblica Amministrazione (Pa)?

“Il ministro dell’Innovazione tecnologica e Transizione digitale Vittorio Colao la scorsa primavera ha affermato che il 95% dei server sono vulnerabili, ma non credo si riferisse a un numero effettivo. Credo si sia trattato piuttosto di un dato per eccesso fornito con l’obiettivo di far capire che il problema è serio, va affrontato ed è una priorità per la Pa. Negli ultimi anni sono stati fatti dei passi avanti con iniziative come Cert-Pa e il recente cyberattacco alla Regione Lazio ha dato un’accelerazione all’istituzione di un organo nazionale per la difesa dei sistemi digitali, che si chiamerà Agenzia per la cybersicurezza nazionale“.

“Il ministro dell’Innovazione tecnologica e Transizione digitale Vittorio Colao la scorsa primavera ha affermato che il 95% dei server sono vulnerabili, ma non credo si riferisse a un numero effettivo. Credo si sia trattato piuttosto di un dato per eccesso fornito con l’obiettivo di far capire che il problema è serio, va affrontato ed è una priorità per la Pa. Negli ultimi anni sono stati fatti dei passi avanti con iniziative come Cert-Pa e il recente cyberattacco alla Regione Lazio ha dato un’accelerazione all’istituzione di un organo nazionale per la difesa dei sistemi digitali, che si chiamerà Agenzia per la cybersicurezza nazionale“.

Si è fatta chiarezza su cosa è successo nel Lazio?

“Un attacco direi standard, non particolarmente nuovo: uno dei tantissimi che accadono ogni giorno alla Pa e alle aziende tramite un ransomware, cioè un software che di solito rende indisponibili i dati, cifrandoli, per poi chiedere un riscatto. Gestendo dati sensibili, la sanità è uno dei primi obiettivi”.

Un attacco del genere si poteva evitare?

“Minacce di questo tipo si conoscono ed esistono le difese: bisogna essere consci del problema e prendere le misure del caso, attrezzandosi per minimizzarne gli effetti. Posto che le uniche a conoscere nel dettaglio cosa sia avvenuto nel Lazio sono le persone che se ne sono occupate, ad esempio, dalle ricostruzioni che ho letto in realtà non è vero che il sistema non ha funzionato perché i dati non sono stati cifrati: il livello di protezione non consentiva la riscrittura del dato. Quindi i dati sono stati cancellati ma poi ripristinati”.

Cosa non ha funzionato?

“Sicuramente non la comunicazione. È stata fatta molta confusione nelle comunicazioni, con affermazioni a volte anche conflittuali da parte del mondo politico. La Direttiva sulla sicurezza delle reti e dei sistemi informativi, la cosiddetta Nis, descrive le linee guida su come affrontare questi attacchi. C’è anche la parte di comunicazione, che in questo caso di certo non è stata ottimale”.

Quali sono i rischi principali per la cybersecurity della Pa?

“In generale entra in gioco il discorso della sensibilità dei dati che sono un target appetibile. Ci sono in particolare alcuni servizi, definiti safety-critical, di cui deve essere garantito non solo che non vadano persi, ma anche che sia costantemente garantita l’operatività, perché se questa viene meno c’è il rischio di perdere vite umane. Si tratta di informazioni la cui anche solo temporanea inaccessibilità può avere effetti disastrosi: pensiamo ad esempio a una cartella clinica con i dati sulle allergie di un paziente”.

Questo tipo di minacce si può sempre prevenire?

“No. Per quanto si spenda e ci si metta attenzione, non si può pensare di poterli evitare tutte. Pertanto, nel costruire la sicurezza della Pa e delle aziende bisogna tenere conto non solo della prevenzione ma anche del recupero nel caso in cui si verifichi un attacco. Si può fare un paragone: per quante porte e finestre chiuda alla mia casa, meglio tenere in conto l’ipotesi che un ladro possa comunque riuscire a entrare. Un contesto in cui particolare rilievo riveste il fattore umano, che non può essere eliminato: bisogna formare il personale, senza né illudersi di poter eliminare il problema al 100% e nemmeno pensare che il vero problema delle infrastrutture nel nostro Paese siano i dipendenti che non sanno scegliere una password sicura”.

Su quali punti agire allora?

“Gli esperti di cybersicurezza sono troppi. Viene il dubbio che se ci sono così tanti che ne parlano, alcuni non ne abbiano la competenza. Se sto ristrutturando una casa e devo fare un pilastro di cemento armato, il geometra di solito mi dice che non può, è necessario chiedere una perizia a un ingegnere strutturista, l’unico ad avere la certificazione utile. Per progettare la cybersecurity, anche dei sistemi safety critical che mettono a repentaglio la salute delle persone, non c’è nessuna certificazione. Di norma non si affidano ad aziende non qualificate realtà come le Regioni o le grandi aziende ma va segnalato che nell’informatica c’è questa peculiarità un po’ strana per cui tutti possono dire la loro: c’è una folla di aziende e consulenti esperti in sicurezza tutti da verificare”.

Appena si verifica un attacco spesso si scatena la frase ricorrente “sono stati gli hacker”: è vero? Che cosa significa?

“Il termine risale a tanti anni fa, quando generalmente un individuo o un gruppo molto limitato di persone usavano le loro competenze in modi in cui non avrebbero dovuto. Alcuni magari a scopo dimostrativo o rubando poca cosa. Col tempo si è iniziato a distinguere fra black hacker, che che tentano manomettere i sistemi per attività criminali, e white hacker, che lo fanno affinché si possano trovare le difese. Il concetto di hacker è quindi diventato più neutrale. La nostra università partecipa alla Cyberchallenge che ha l’obiettivo di formare gli hacker del futuro, intesi come hacker buoni.

Credo comunque che questa parola non andrebbe più usata perché la figura è cambiata dagli anni ’90. Piuttosto che di hacker, adesso si dovrebbe parlare di attività criminali e di crimine organizzato, perché di questo si tratta, con risorse anche cospicue. Oggi molte attività economiche si svolgono sul digitale e anche il crimine si è rivolto a questo mondo”.

Cosa sono gli hacker etici?

“Ad esempio molte aziende che fanno consulenze in materia di sicurezza hanno al loro interno un gruppo chiamato red team che ha il compito di verificare se il sistema sia penetrabile, servendosi di metodi simili a quelli degli hacker. Si tratta di un team interno che serve per validare le soluzioni prima che l’azienda le dia al cliente”.

Quali soluzioni si possono immaginare per il crimine informatico?

“L’esperto di sicurezza costruisce e progetta il sistema per renderlo il più possibile robusto e difficile da attaccare. Riguardo a come viene scritto un programma, negli ultimi 15 anni sono stati fatti passi da gigante: si scrivono programmi in modo molto più sicuro. Allo stesso tempo, però, i sistemi sono sempre più complessi, fatti da moduli estremamente diversi, con molti utilizzatori e sparsi dal punto di vista geografico, ed è quindi più difficile proteggerli.

Quando sette o otto anni fa ho tenuto una relazione sulla cybersicurezza alla Camera, la situazione era molto peggio. Oggi molte università hanno corsi di cybersecurity e si formano molte persone per lavorare in quest’ambito. Con la Nis c’è un livello minimo garantito di sicurezza e il fatto che nasca l’Agenzia nazionale significa che questo è riconosciuto come un asset strategico. Bisogna continuare su questa strada e soprattutto mettere persone competenti nei relativi ruoli di responsabilità”.